Ataque DDoS contra DynDNS

Una noticia recorria las redes sociales ayer, era el ataque a Internet que ha dejado fuera de juego Twitter, Spotify, Github, Paypal, XBOX, Pinterest, Twilio, Play Station Network o CNN. La razón: un ataque DDoS contra Dyn.

¿Quien es Dyn?

Dyn es una compañía que ofrece servicios de DNS en los Estados Unidos. En su web encontramos la siguiente información: https://www.dynstatus.com/incidents/nlr4yrr162t8. Parece que un grupo de hackers dirigió un ataque de denegación de servicio contra su infraestructura a partir de las 11:10 UTC del 21 de octubre. El ataque causó un aumento en la latencia de las consultas a los servidores DNS, este ataque hizo que muchas webs tardaran demasiado en cargar para sus usuarios. Esto ha sucedido porque el ataque DDOS masivo fue contra los servidores DNS de una de las empresas que dan soporte a muchos de estos servidores y a muchos de los usuarios. Se ha tratado de un ataque contra la petición de resolución de nombres que corta el contacto entre los clientes y los proveedores de servicios. Al no funcionar los DNS, la infraestructura de Internet comienza a fallar.

¿Qué funciones tienen los servidores DNS en Internet?

Cuando escribimos un nombre del dominio en el navegador, no identificamos el servidor donde se almacena la web. El servidor que almacena la web que solicitamos tiene una dirección IP única en Internet. Para obtener esta dirección IP podemos hacer un ping al dominio y ver la IP a la que se ha resuelto el dominio.

Los servidores DNS sirven para traducir los nombres de dominio a la dirección IP del servidor que tiene el dominio.

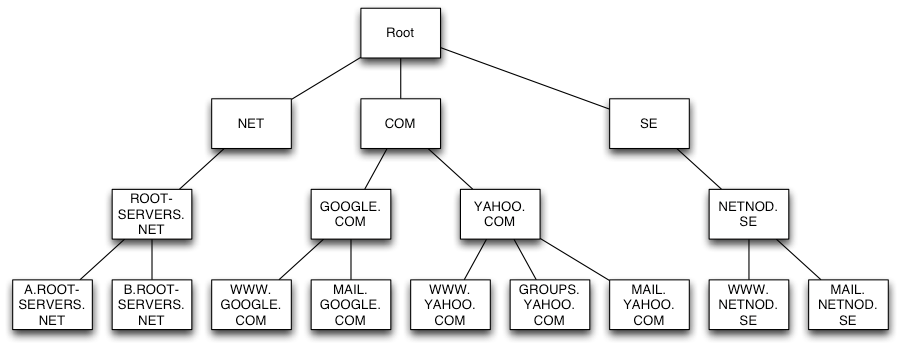

Como tener un servidor que almacene todas las traducciones de todos los dominios haría que las consultas tardasen mucho en resolverse y que se necesitase una grandísima cantidad de espacio para almacenar todos los nombres en cada servidor, la arquitectura de los servidores DNS no es una arquitectura de nodos replicados con todos los dominios repetidos en cada servidor, sino que sigue un patrón de jerarquía donde cada nivel de la arquitectura resuelve una parte del dominio.

De la forma:

Dependiendo del nivel, un servidor DNS resuelve un tipo o parte del dominio. Hay servidores DNS que resuelven el país o la región del dominio (“.es” de España), otros que resuelven la organización que tiene registrado el dominio, etc. Los servidores raíz (root name server) son la parte más crítica de la cadena de resolución de dominios, ya que realizan el primer paso para traducir el dominio a la dirección IP, y es de donde el resto de servidores han obtenido las traducciones de los dominios por las diferentes IPs. En total hay 13 servidores lógicos de nombres raíz y son un punto crítico para el correcto funcionamiento de Internet.

¿Vulnerabilidad en BIND9?

BIND9 es el software para servidores DNS más utilizado en Internet (10 de los 13 servidores raíces lo utilizan), este es el que utilizamos en nuestras practicas. Hace un par de semanas se detecto un error en sus código y se publico en un nuevo CVE (Common Vulnerabilities and Exposures).

Una vez detectada la vulnerabilidad, se parcheo la aplicación, con lo que solo tenemos que actualizar la aplicación para estar protegidos

Si lo que queremos es detectar intentos de ataque de este tipo por medio de reglas, lo que se debería comprobar son peticiones DNS cuya respuesta modifique la varible msg y luego se intente guardar en el buffer de respuesta por medio de la rutina adjunta.

¿Escudos Anti-DDoS desde la red?

Para protegerse de un ataque de DdoS debemos tener una red de protección previa a que el tráfico llegue a sus servidores. Si no, todo el tráfico del ataque DDoS llegaría hasta la red y, aunque lo detectase y lo descartara con un «drop«, las peticiones de servicio no podrían ser procesadas porque el tráfico ya llega a un router colapsado. Esta red previa la proporciona el operador Internet, para que vaya eliminando las peticiones antes de que lleguen al router.

Los sistemas escudo que dan los ISPs desde la red, utilizando tecnologías como ARBOR para crear lo que se denominan escudos AntiDDOS proporcionados desde la red, que es lo que parece que podría haber hecho DYN para conseguir proteger sus servicios DNS, es decir, llamar a su proveedor de conexiones de red y solicitar la contratación de estos escudos Anti-DDOS desde la red.

http://www.securityartwork.es/2016/10/21/analisis-vulnerabilidad-servidores-dns/

http://www.adslzone.net/2016/10/21/ataque-ddos-dyndns-tumba-medio-internet/

http://www.elladodelmal.com/2016/10/winter-is-comming-algunas-reflexiones.html

https://www.security.telefonica.com/es/services/comms-security/anti-ddos/