Gestión y seguridad de los DNS: Las llaves de Internet

Cuando en el navegador o en una cuenta de correo escribimos un nombre de dominio vemos que tiene dos partes separadas por un punto: google.com. En la parte derecha del punto se encuentra el dominio de primer nivel que corresponde con las terminaciones “com”, “net” u “org”, entre otras. Para cada una de estas terminaciones hay una compañía, denominada registro, que se encarga de todos los dominios que terminan con esa esas letras y tiene acceso a una lista completa con todos los dominios que tienen ese nombre, así como las direcciones con las que están asociadas esos nombres. En nuestro caso com.

Antes del punto, a la izquierda, se encuentra el nombre de dominio con el que se registra y que se va a utilizar, en nuestro ejemplo será google.

Para registrar los dominios utilizamos las empresas que funcionan como “registradores”, que establecen libremente el precio de sus servicios.

Con las IP’s de los ordenadores sucede lo mismo. No puede haber dos iguales. El servidor DNS actuá como almacén de direcciones y suministra los rangos a los registros regionales y estos se las distribuyen a sus proveedores.

España cuenta con 14 registradores ante ICANN.

¿Qué son los servidores de raíz?

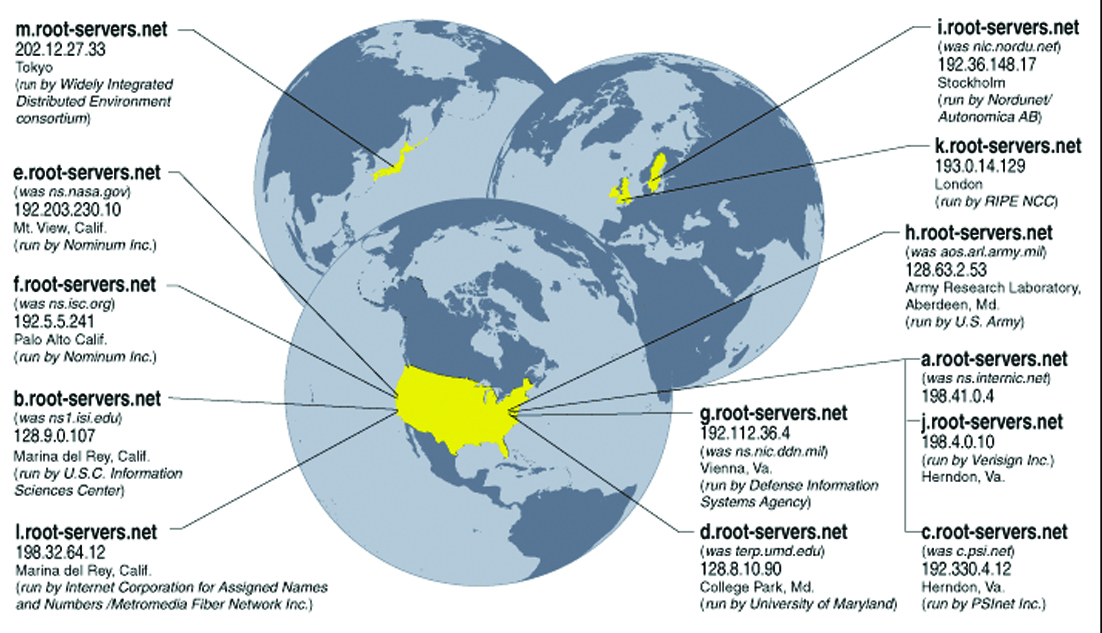

13 servidores, 13 direcciones de Internet en las que pueden encontrarse a los servidores raíz. Todos estos servidores almacenan una copia del mismo archivo que actúa como índice principal de las agendas de direcciones de Internet. Enumeran una dirección para cada dominio de nivel principal (.com, .es, etc.) en la que puede encontrase la propia agenda de direcciones de ese registro.

13 servidores, 13 direcciones de Internet en las que pueden encontrarse a los servidores raíz. Todos estos servidores almacenan una copia del mismo archivo que actúa como índice principal de las agendas de direcciones de Internet. Enumeran una dirección para cada dominio de nivel principal (.com, .es, etc.) en la que puede encontrase la propia agenda de direcciones de ese registro.

Los servidores raíz no suelen consultarse y sólo se comprueban de forma ocasional que esa dirección no haya cambiado. Sin embargo, los servidores raíz siguen siendo una parte vital para el buen funcionamiento de Internet.

La función de estos servidores root esta en lo que se denomina “resolución universal” y significa que, dondequiera que se encuentre de la red y del mundo, recibirá los mismos resultados cuando acceda a Internet.

Estos servidores están bajo el dominio root-servers.org, pudiendo diferenciarlos a través de una letra con la que se los asocia.

Bug en el sistema DNS

En el año 2008 Kaminsky se hizo famoso al detectar un bug que afectaba al sistema DNS. Este bug permitía realizar ataques por envenenamiento de Cache DNS o de suplantación de DNS. Con un ataque de este tipo, que explota vulnerabilidades en el sistema de nombres de dominio, lo que sucede es que que se desvía el tráfico de Internet de los servidores confiables, a servidores falsos. Una de las razones de que el envenenamiento DNS es tan peligroso, es porque puede propagarse de servidor DNS a servidor DNS.

Una petición de resolución DNS se realiza utilizando el protocolo UDP, es decir, se envía la solicitud y se espera a que cualquiera les responda. Como pueden existir múltiples peticiones de DNS, éstas son enviadas con un ID de Consulta (QID), que va entre 1 y 65535, de esta forma «cliente» y «servidor» hablan de la misma consulta. El problema esta en que el numero del QID es suficientemente pequeño para ser adivinado si se tienen suficientes oportunidades. Un atacante podría enviar muchas respuestas conteniendo un QID diferente en cada una de ellas hasta dar con la buena. Claro que existía una restricción TTL para limitar el tiempo de vida de dichos intentos.

Kaminsky encontró el bug que permitía saltarse la restricción TTL del servidor DNS a la hora de responder a una petición, por lo que el atacante podría seguir respondiendo peticiones con múltiples intentos hasta dar con la respuesta adecuada y, a partir de aquí, suplantar la identidad para llevarnos a páginas fraudulentas.

En lugar de hacer público el bug en 2008, Kaminsky trabajó para solucionarlo con los principales agentes y compañías de Internet, y así crear un parche de seguridad que hiciera mucho más complicado este ataque y mantener Internet seguro.

En 2010, un ataque de envenenamiento de DNS, tuvo como resultado la filtración del Gran Cortafuegos de China, pasando temporalmente las fronteras nacionales de China, y llevando censura de Internet a algunos usuarios en los EE.UU. hasta que se solucionó el problema.

Esta vulnerabilidad no está resuelta del todo ya que es un problema de diseño del propio sistema. Cuando se diseñó Internet existía una relación de confianza y nadie dudaba de que una dirección IP correspondía con un nombre de dominio.

Para resolver los problemas se desarrolló el estándar DNSSEC que introducía el concepto de firmar digitalmente los registros de DNS para asegurarte así que no habían sido modificados por el camino.

ICANN, Corporación de Internet para Nombres y Números Asignados

El 1 octubre de 2016 EEUU dejo su poder sobre el sistema de nombres de dominio (DNS) de forma definitiva en manos de la ICANN, Corporación de Internet para Nombres y Números Asignados. Este cambio de poder fue diseñado para asegurar que el DNS siga siendo un pilar fuerte y fiable de Internet en los próximos años. Su asociación con la ICANN data ya desde 1998.

El 1 octubre de 2016 EEUU dejo su poder sobre el sistema de nombres de dominio (DNS) de forma definitiva en manos de la ICANN, Corporación de Internet para Nombres y Números Asignados. Este cambio de poder fue diseñado para asegurar que el DNS siga siendo un pilar fuerte y fiable de Internet en los próximos años. Su asociación con la ICANN data ya desde 1998.

Ante algunas dudas que se plantearon con estos cambios, fue la voz de Tim Berners-Lee, quien recordó que el DNS «no es nada más que un catálogo: no es algo que controle el contenido cuando se llega a una web. Y ya hay países, como Rusia, en los que por otros medios se censura qué páginas se pueden ver o cuáles no, sin que tenga que intervenir la ICANN».

Internet funciona porque el DNS ofrece un sistema de direcciones de Internet para que los usuarios puedan encontrar sitios web concretos, y constituye la base del correo electrónico y de muchos otros usos en línea. Para regular y coordinar el funcionamiento de los identificadores únicos y sus IP’s asociadas, se funda en 1998, en California, como asociación sin ánimo de lucro. Desde entonces es la organización responsable de la coordinación global del sistema de identificadores únicos de Internet y de su funcionamiento estable y seguro. En ella se reúnen personas de todo el mundo. No controla el contenido de Internet.

Se compone de una serie de grupos diferentes, cada uno de los cuales representa un interés distinto en Internet y que en conjunto contribuyen a cualquier decisión final que tome. Una Junta directiva es la encargada de tomar las decisiones finales de . La Junta se compone de 21 miembros: 15 de ellos tienen derecho a voto, y los otros 6 son enlaces sin derecho a voto. La mayoría de los miembros con derecho a voto (ocho de ellos) los selecciona un Comité nominativo independiente, mientras que el resto son miembros designados de las organizaciones base.

Ceremonia de cambio de contraseñas.

ICANN creo un sistema de firmas dependientes donde se legitimaba a los servidores de dominio que dependían del principal.

Cada tres meses varias personas se reúnen en la sede del ICANN para cambiar sus contraseñas, esta actividad se repite desde hace 4 años. En esta ceremonia permite el cambio de las 7 llaves que controlan la seguridad del sistema DNSSEC, fundamental para la seguridad de Internet.

La raíz de confianza está depositada en unas tarjetas criptográficas que se guardan en siete cajas fuertes bajo llave. Cada representante es portador de una llave, que permiten el acceso a la tarjeta, así como las descripción detallada para su manipulación. Se comprueba que nadie ha accedido a ellas desde la última manipulación, se genera una nueva SKR (Signed Key Response), que contiene las nuevas claves que habrá que distribuir por Internet para asegurar los sistemas DNS y se vuelven a guardar.

Los contenidos de la firma se trasmiten de la ICANN a VeriSing a través de unas conexión segura y, a partir de aquí, se distribuyen al resto de servidores DNS dependientes y asegurar todo el sistema. De esta forma se busca que cada servidor DNS ofrezca información legítima, sin que nadie pueda montar un servidor DNS que conduzca el navegador a páginas fraudulentas, para acabar en una página que parece la de nuestro banco pero no lo es, por ejemplo, y robar información financiera, datos, etc.

Kaminsky recibió una de estas llaves como persona de confianza por parte de la comunidad por su contribución a la mejora de la seguridad de Internet y la solución del Bug DNS que evitaba que los atacantes pudieran suplantar la identidad de los servidores DNS sin que los navegadores fueran conscientes de este engaño.

Eso explica toda la seguridad y parafernalia alrededor de la ceremonia: si alguien ajeno a la ICANN tuviese la clave maestra, podría modificar los registros DNS sin alertar (al menos no inmediatamente) de que han sido modificados y están redirigiendo a servidores potencialmente peligrosos.

Los encuentros se retransmiten en ‘streaming’ y las grabaciones quedan disponibles públicamente.

Hay otros 7 responsables que guardan sus respectivas llaves en forma de tarjetas de seguridad, son los Recovery Key Share Holders, que no van a las reuniones y cuya misión seria gestionar la recuperación del sistema si ocurriese un desastre. Es este hipotético caso, como mínimo 5 de ellos, junto con otros técnicos, tendrían que recuperar la clave raíz en un nuevo equipo y finalmente verificar la seguridad.

La ultima tubo lugar el 27 de octubre. En esta ocasión se realizó el cambio de la llave criptográfica maestra que se asegura de que vamos a la web que debemos cuando entramos a ella desde el navegador. Root KSK Ceremonies: https://www.iana.org/dnssec/ceremonies

ICANN: https://www.icann.org/resources/pages/what-2012-02-25-es